はじめに

日本時間、2025年11月18日(火)の夜から翌朝にかけて、インターネットの約20%が一時的に停止するという、大規模な通信障害が発生しました。その中心にあったのが、Webセキュリティやコンテンツ配信で広く使われている「Cloudflare(クラウドフレア)」です。

この障害により、多くのWebサービスが一時的にアクセス不能となり、あらためてCloudflareの重要性が浮き彫りになりました。IT活用が進む中、多くの企業にとって他人事ではありません。日常的に使っているWebサービスが突然停止したとき、どう情報を取得し、業務を続けるか。こうした「もしも」に備える体制づくりが重要です。

本記事では、Cloudflareの基本的な仕組みとその重要性、「Zero Trust」との関係、そして障害時でも安定したデータ取得を支えるWebスクレイピングツールの活用について解説します。

競合サイト・EC・地図・SNS の情報を、Excel・CSV・Google Sheets にそのまま出力。

クリック操作だけで、価格・レビュー・店舗情報など必要な項目を自動抽出。

Google Maps・食べログ・Amazon・メルカリ向けテンプレートで、すぐに取得開始。

大量取得や定期実行でも止まりにくく、競合監視を継続できます。

毎日・毎週のデータ取得をクラウドで自動実行し、更新を見逃しません。

世界 600 万人以上が利用し、主要レビューサイトで高評価を獲得。

1. Cloudflareで何が起きたのか?2025年11月の大規模障害

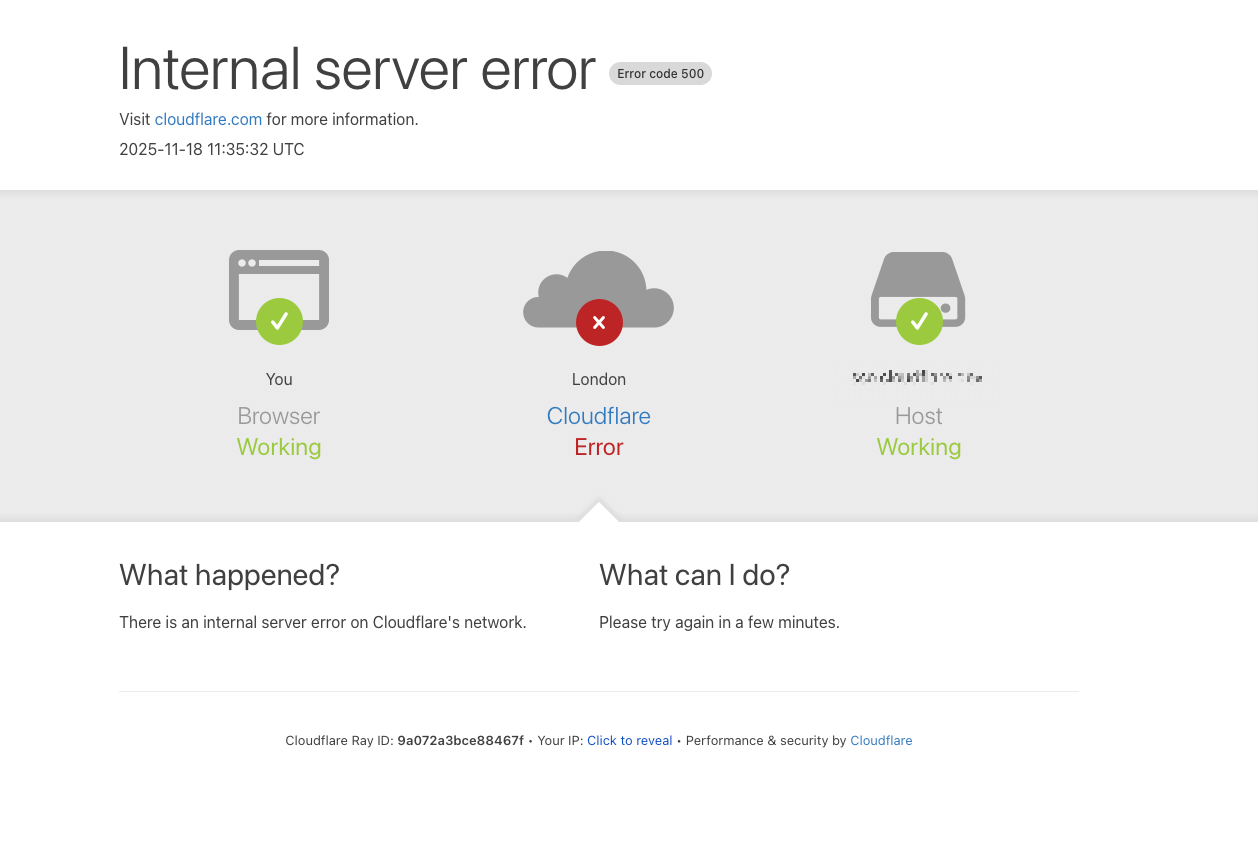

2025年11月18日夜、X(旧Twitter)や多くの掲示板で「Webサイトにつながらない」「業務システムが動かない」といった声が急増しました。その裏で発生していたのが、Cloudflare(クラウドフレア)による大規模な通信障害です。(参考:時事通信社「Cloudflare 大規模障害、国内のネット通信が20%停止」2025年11月18日)

この影響は日本国内外に及び、ECサイト、業務系クラウドサービス、SNS、ニュースメディアなど、私たちが日常的に使う多くのサービスが一時的にアクセスできない状態に陥りました。(参考:CNET Japan X(旧Twitter)で障害 一時閲覧できず(更新)Cloudflareに起因 ChatGPTなどにも影響 2025年11月18日)

とくに影響が大きかったサービスには、X(旧Twitter)、ChatGPT、Zoom、Spotify、GitHub、Bitbucketなどがあり、「HTTP 500」や「503」などの5xxエラーが頻発。Cloudflareが支えるWebの広さと、その影響力が改めて明らかになりました。

2. 通信障害の原因は設定ミスによる“内部崩壊”

今回のCloudflareにおける大規模な通信障害は、外部からの攻撃によるものではなく、内部の設定ミスが引き金となった、いわば“自滅型”の障害でした。単なる単一障害ではなく、小さな構成エラーが連鎖的に波及し、システム全体の停止へとつながるカスケード障害が発生したのです。

通信障害の発端:データベース権限の変更

最初のきっかけは、CloudflareのエンジニアによるClickHouseという内部データベースの権限変更作業でした。これは日常的な保守作業の一環でしたが、Bot対策機能(Bot Management)と連動する設定ファイルの生成処理に、想定外の影響を与える結果となりました。

設定ファイルの異常肥大化

この影響により、Bot対策用の設定ファイルに含まれるデータが異常に増加。通常は約60項目で構成されるはずのファイルが、200項目以上に膨れ上がった状態で出力されるようになりました。

そしてこのファイルは、Cloudflareのネットワーク全体に自動で配布される仕組みになっており、問題が一気に世界中のノードへと拡散してしまいました。

FL2プロキシのクラッシュ

さらに、問題を深刻化させたのが、Cloudflareの通信処理の中核である「FL2プロキシ」のクラッシュです。

このエンジンはRustという安全性の高い言語で書かれていましたが、肥大化した設定ファイルの読み込み時に、コード内で使われていたunwrap()というメソッドがエラー処理を行わずにパニックを起こし、プロセスが強制終了してしまったのです。

これにより、Cloudflareのトラフィックを処理する各ノードが次々に停止していきました。

障害が自動で再拡散

状況をさらに悪化させたのが、設定ファイルの配布サイクルです。Cloudflareの仕組みでは、この設定ファイルが5分ごとに再生成・再配布される仕様となっており、エンジニアが一時的に復旧対応を行っても、次の更新で再び障害が引き起こされるという“自動再拡散”のループに陥りました。

このため、障害は一度収まったかに見えてもすぐに再発する、極めて不安定な状態が続いたのです。このように、単なる構成変更が一連の障害を引き起こし、Cloudflareという巨大インフラの根幹が一時的に機能不全に陥る事態となりました。

これはヒューマンエラーの問題というだけでなく、設計そのものに潜むリスクを顕在化させた出来事だったと言えるでしょう。

参照:2025年11月18日のCloudflareの障害|Cloudflareブログ

3. そもそもCloudflareとは?CDNとセキュリティの要

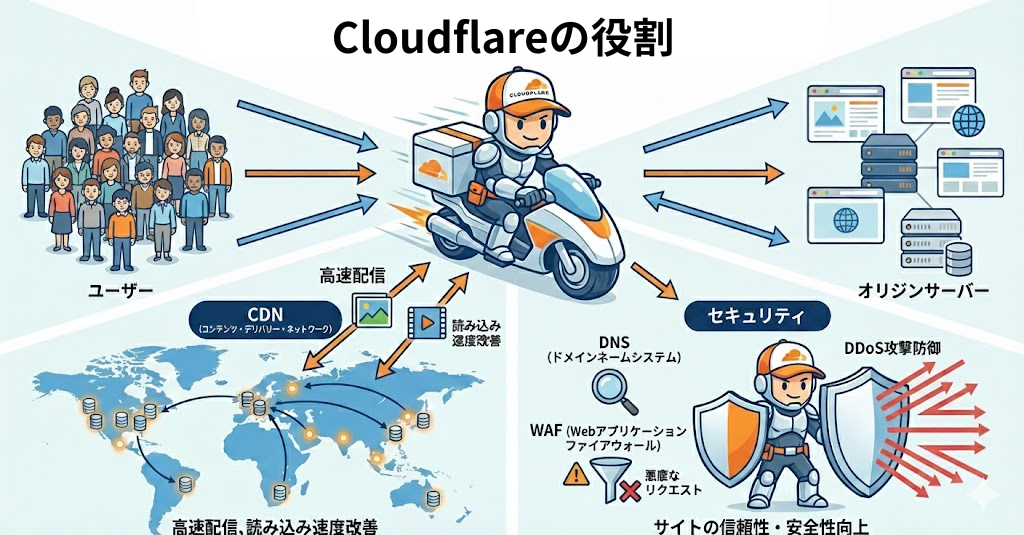

インターネット上のWebサイトやアプリを快適かつ安全に動かすためには、裏側で支える「インフラ」が必要です。Cloudflare(クラウドフレア)は、そのインフラの中心的な存在として、世界中の企業に広く利用されているサービスです。

Webの“配達員”としての役割

Cloudflareの代表的な機能のひとつが、CDN(コンテンツ・デリバリー・ネットワーク)です。これは、世界各地にあるデータセンターを使って、Webページや画像・動画などのデータをユーザーに最も近い場所から配信する仕組みで、読み込み速度を大幅に改善します。

さらに、DNS(ドメインネームシステム)やWAF(Webアプリケーションファイアウォール)といったセキュリティ機能も備えており、サイトの信頼性や安全性を高めています。DDoS攻撃(大量のアクセスでサイトを落とす攻撃)から守ることも可能で、まさに「速くて安全なWebの実現」に欠かせない存在です。

なぜ多くの企業がCloudflareを導入しているのか?

Cloudflareは、大手企業だけでなく、中小企業やスタートアップ、個人のWebサイト運営者まで、幅広く利用されています。その理由は主に以下の3点にあります。

- 導入が簡単でわかりやすい:DNSを切り替えるだけでCloudflareの機能を利用できるため、特別な開発知識がなくても設定可能です。

- 費用対効果が高い:無料プランでも基本的なセキュリティ対策やパフォーマンス改善機能が使えるうえ、有料プランも月額数千円程度から導入可能です。

- スピードとセキュリティの両立:世界中にあるデータセンターと強固なセキュリティ体制により、アクセスが多いサイトでも安定して高速な表示が可能になります。

これらの理由から、企業のWebサイト運用において、“最初に入れておくべきインフラ”として選ばれることが多いのです。

スクレイピングにも大きな影響を与える存在

Cloudflareは、Webサイトの保護機能として「Bot(自動プログラム)をブロックする仕組み」を提供しています。これは人間ではなくプログラムによってアクセスされる行為、つまりWebスクレイピングにも直接関わるものです。

Cloudflareが導入されたWebサイトでは、Bot対策が厳しくなっている場合があり、適切な設定やツールを使わずにスクレイピングを行うと、アクセスが拒否される(403エラーなど)ことがあります。

特に近年は、AIやデータ活用が進む中で、「情報を自動で集めたい」というニーズが増えていますが、Cloudflareのセキュリティがそのハードルとなるケースも少なくありません。

そのため、スクレイピングを安定して行うためには、Cloudflareの仕組みを理解したうえで、適切なアクセス方法や対策を講じることが不可欠です。

🔧 Octoparseなら Cloudflare 対策も万全

✔解決策1:クレジットを使った自動解決(自動CAPTCHA突破)

Octoparse v8.7.2以降では、Cloudflareの認証(Turnstileなど)を自動的に処理する機能が利用できます。

Cloudflareの認証画面が表示されたら、

「クレジットを利用してCloudflareを自動で解く」

にチェックし、あとは待つだけで認証がクリアされ、スクレイピングが継続されます。

✔解決策2:手動での回避にも対応

タスク編集中や実行中に手動で認証を突破することも可能です。

「途中で止まってしまう」「特定ページだけ認証が出る」といった場面でも柔軟に対応できます。

競合サイト・EC・地図・SNS の情報を、Excel・CSV・Google Sheets にそのまま出力。

クリック操作だけで、価格・レビュー・店舗情報など必要な項目を自動抽出。

Google Maps・食べログ・Amazon・メルカリ向けテンプレートで、すぐに取得開始。

大量取得や定期実行でも止まりにくく、競合監視を継続できます。

毎日・毎週のデータ取得をクラウドで自動実行し、更新を見逃しません。

世界 600 万人以上が利用し、主要レビューサイトで高評価を獲得。

https://www.octoparse.jp/template/google-maps-advanced-scraper

https://www.octoparse.jp/template/amazon-japan-product-scraper

参考:

Cloudflare(クラウドフレア)とは?エラーコードの詳細やエラーを防ぐ方法を解説|Octoparse公式ブログ

Cloudflare認証とは?その対処方法|Octoparseヘルプセンター

4. 障害から見る、Zero Trust時代の課題とリスク

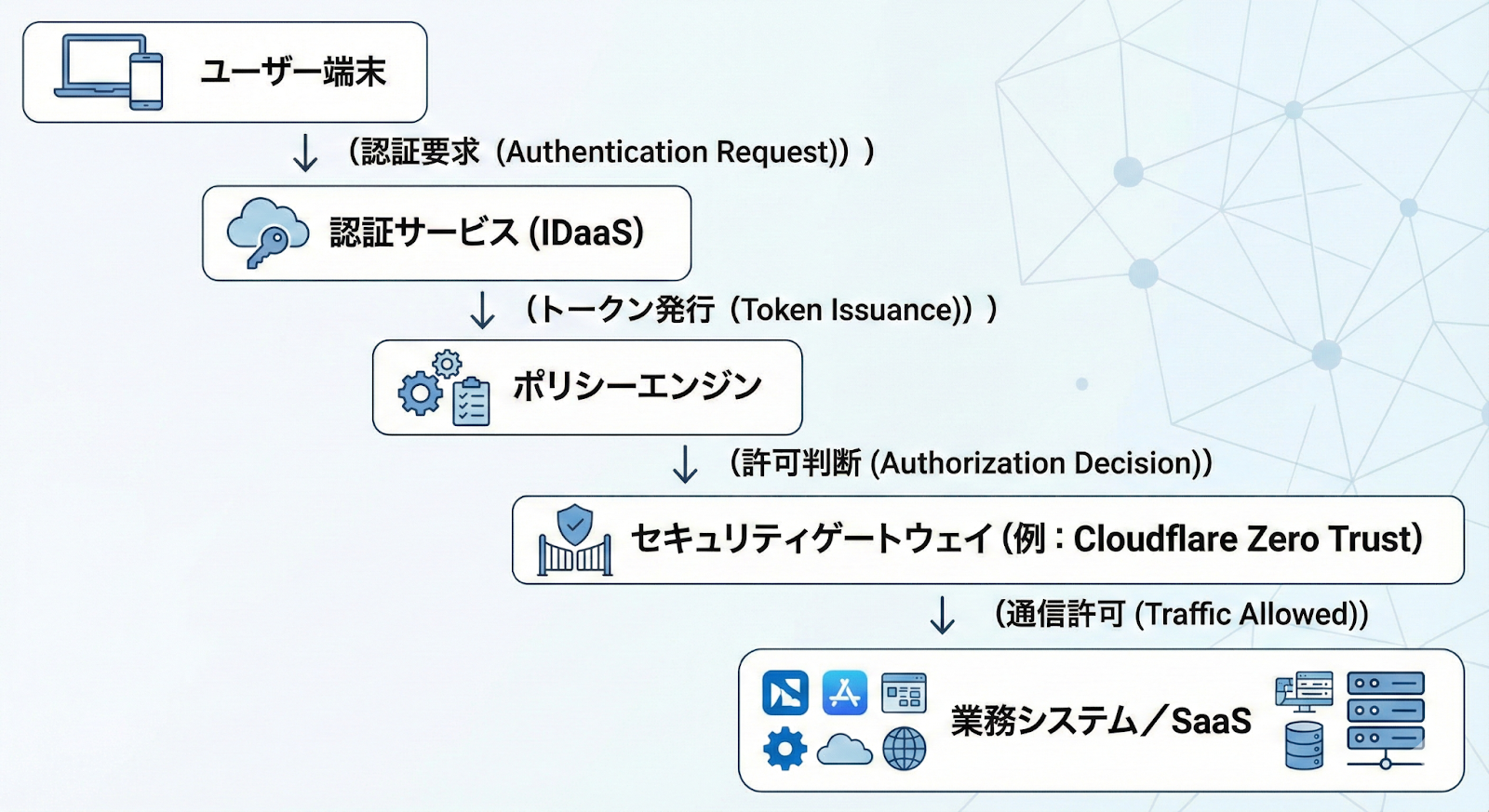

2020年代後半から、セキュリティの世界では「Zero Trust(ゼロトラスト)」という新しい考え方が急速に広まりました。企業のクラウド利用やテレワークが進む中で、従来のような「社内=安全」「社外=危険」といった境界ベースのセキュリティでは立ち行かなくなってきたためです。

しかし、今回のCloudflare障害により、Zero Trustの思想とインフラ設計のあり方に構造的なリスクが浮き彫りになったのです。ここでは、Zero Trust時代の課題とリスクについて解説します。

Zero Trustとは何か?——「信用しないこと」から始まるセキュリティ

Zero Trustは直訳すると「ゼロの信頼」。つまり、「最初から誰も何も信頼しない」という前提で、すべての通信・操作・接続に対して都度確認・検証を行うというセキュリティモデルです。

従来のセキュリティでは、社内ネットワークに入った機器やユーザーを基本的に「信頼済み」とみなしていました。しかし、ゼロトラストでは、たとえ社内ネットワークであっても、「この人は誰か?」「この通信は本物か?」「このデバイスは正しい設定か?」を常に検証します。

こうした考え方は、リモートワークやクラウドサービスの利用拡大により、従来の“壁の中だけ守ればいい”という境界型防御が通用しなくなったことが背景にあります。

Zero Trustの主なメリット

- 不正アクセスや内部不正への耐性が高い

- 境界のない働き方(在宅・外出先など)にも対応

- 侵害されたときの被害範囲を最小限に抑えられる

なぜCloudflareのダウンが広範囲に影響するのか?

Zero Trustの思想では「すべての通信を検証し、安全を確認したうえで通す」ことが重要ですが、その通信を“物理的に届ける”役割を担っているのがCloudflareのようなCDN・セキュリティゲートウェイです。

つまり、「検証された安全な通信」そのものがCloudflareを経由していなければ成り立たない構造になっているのです。Cloudflareは全世界で数百万のサイトのトラフィックを処理しており、そのネットワーク構造に障害が発生すれば、Zero Trustを実現している企業であっても通信が成立しないという“構造的な問題”が生まれます。

また、Cloudflareはセキュリティ制御だけでなく、認証やダッシュボード機能にも使われていたため、障害発生時にはエンジニア自身が管理画面にすら入れないという事態も発生しました。これはまさに、「ゼロトラストの基盤に過剰な信頼を置いていた」構造そのものが問題だったと言えるでしょう。

信頼の「置き場所」をどう再設計するか?

今回のCloudflareの障害が示したのは、「どこに信頼を置くか?」を再設計する必要があるという点です。

Zero Trustの本来の理念では、「すべてを分散・検証・制御する構造」が前提となりますが、実際の運用では効率や利便性を優先するあまり、認証・通信・保護のすべてを一社(Cloudflare)に集約してしまっているケースも多く見られます。

今後は、以下のような分散・冗長化の設計が重要となります。

- 複数のセキュリティサービスの併用(SASE構成)

- 認証・通信・保護のレイヤーを分離

- マルチベンダーによる冗長性の確保

- 障害時にも最低限の業務継続ができるルートを確保する

5. データ収集(スクレイピング業務)への影響と今後の対策

近年、企業が競争力を高める手段として、外部サイトからの情報収集(スクレイピング)が注目されています。価格調査、市場動向の把握、競合分析など、さまざまな業務に活用される中で、安定してWebデータを取得できる仕組みの整備が求められています。

しかし、今回のCloudflare障害は、こうしたスクレイピング業務にも大きな影響を与えたことを忘れてはなりません。

Cloudflareがスクレイピングに与える影響

Cloudflareは、Webサイトにとっては心強い防衛装置です。たとえば、DDoS攻撃を防いだり、不審なアクセスを検知してブロックしたりする機能(WAFやBot Management)が標準で備わっています。

一方で、スクレイピングのようにプログラムによって定期的にアクセスする行為は、Cloudflareにとっては「Bot(自動アクセス)」として検知されやすく、403 ForbiddenエラーやCAPTCHA(画像認証)によってアクセスが制限されるケースも珍しくありません。

そのため、スクレイピングを安定して行うには、Cloudflareの保護機能を理解した上で、それに配慮したアクセス設計が必要です。

スクレイピングの信頼性を高めるための対策

今後Cloudflare障害のようなネットワークトラブルが発生した際に、被害を未然に防ぐためにはどのようにしたら良いのでしょうか?具体的な対策は以下の4つが挙げられます。

| 対策名 | 対策内容 | 効果 |

| 1. タイムアウト管理の導入 | アクセスが一定時間応答しない場合、自動的に「失敗」と判断して処理を中断する。 | 無限待機による処理の停滞を防ぎ、次の処理へスムーズに移行できる。 |

| 2. エラー処理の自動化 | HTTPエラー(5xx、403など)を検出した際に、再処理やスキップ処理を自動で切り替える。ログにも記録を残す。 | データ取得失敗を正しく把握し、後工程での誤判断やトラブルを回避できる。 |

| 3. リトライ設計の実装 | 一度の取得失敗で諦めず、数分後に自動で再試行する仕組みを追加。 | 一時的な障害や通信不調でも、取得成功率を向上させる。 |

| 4. ログの可視化と通知連携 | エラー発生時に詳細なログを残し、必要に応じて担当者へ通知を送る仕組みを整備する。 | 問題発生時の早期対応が可能になり、属人的な監視を減らせる。 |

このような仕組みを事前に取り入れておけば、Cloudflareのような外部サービスにトラブルが発生しても、スクレイピング業務全体が止まることはありません。データ収集の安定性は、単に技術力ではなく、設計思想の問題でもあります。

6. Octoparseを活用した「安全なデータ取得」とは?

Cloudflareのような高度なセキュリティ機能を持つWebサイトを対象としたスクレイピングでは、「正しくアクセスできない」「突然エラーになる」「ブロックされる」といったトラブルが発生しがちです。

そうした中で、ノーコードで使えるWebスクレイピングツール「Octoparse(オクトパス)」は、技術に詳しくない担当者でも、安定的かつ安全にWebデータを取得できる環境を提供しています。

ここでは、特にCloudflare対策に有効なOctoparseの機能と、障害時の自動化処理についてご紹介します。

👇Octoparseのダウンロードはこちら

ウェブサイトのデータを、Excel、CSV、Google Sheets、お好みのデータベースに直接変換。

自動検出機能搭載で、プログラミング不要の簡単データ抽出。

人気サイト向けテンプレート完備。クリック数回でデータ取得可能。

IPプロキシとCAPTCHA回避、ブロック対策も万全。

クラウドサービスで、いつでも好きな時にスクレイピングをスケジュール。

Cloudflare対策に有効な主な機能

Octoparseには、Bot対策やアクセス制限のあるWebサイトに対応するための実践的な機能が多数搭載されています。

| 機能 | 概要 | Cloudflare対策としての効果 |

| IPローテーション | アクセスごとに異なるIPアドレスを使い分ける | 同一IPからの連続アクセスによるブロックを回避 |

| カスタムヘッダー設定 | リクエストに「人間のブラウザと同じ情報(User-Agentなど)」を付加できる | Bot判定されにくくなる。403エラーの軽減に有効 |

| スマートモード(ブラウザモード) | 人間が実際にブラウザで操作するかのような動作でデータを取得 | CAPTCHAやWAF回避に効果。Cloudflareの動的保護機能にも対応 |

エラーが起きても止まらない、自動処理のしくみ

Octoparseは単なるスクレイピングツールではなく、「自動化プラットフォーム」としての機能も備えています。たとえば、次のような障害対応が可能です。

ます。たとえば、次のような障害対応が可能です。

- 取得失敗時のリトライ設定:一時的なサーバー障害やCloudflareによる遮断があっても、自動で再試行できるため、成功率を高められます。

- タイムアウト&エラー処理の設定:指定時間内に応答がなければ「失敗」と判断し、次のタスクへスキップしたり、通知を送ったりすることが可能です。

- エラーログの可視化と自動通知:失敗した取得処理のログが自動で記録・分類され、管理画面上で簡単に確認できます。さらに、Slackやメールなどと連携して担当者にリアルタイム通知することも可能です。

このように、Cloudflare障害のようなネットワークトラブルが発生した場合でも、いかに業務を止めない仕組みを構築するかがデータ活用の成功を左右します。

そのための実用的なツールとしてOctoparseは、非エンジニアでも扱える柔軟性と、障害時の自動処理まで対応可能な拡張性を併せ持っています。

7. まとめ

2025年11月のCloudflare大規模障害は、世界中のWebサービスを一時的に停止させ、ビジネスや情報取得の現場にも大きな混乱をもたらしました。これは単なる技術的なトラブルではなく、私たちがいかにCloudflareに依存しているのかを見直す契機となる出来事でした。

Webスクレイピングも例外ではありません。Cloudflareのセキュリティ機能に阻まれる、障害でページが取得できない、エラーを検知できずに間違ったデータを業務に使ってしまうといったリスクは、設計とツール選び次第で大きく軽減することができます。

本記事で紹介したように、「取得できなかったときにどう対応するか」という視点を持つことが、持続可能なスクレイピング体制の第一歩です。そして、そのための実践的なツールとして「Octoparse」は、ノーコードでありながら高い柔軟性を備えており、Cloudflare対策を含む安定したデータ取得を支えるパートナーとなるでしょう。まずは 14日間無料お試し から始めてみませんか?

8. FAQ

Q1. Cloudflare で 403 エラーや CAPTCHA が表示されるのはなぜですか?

Cloudflare は不審なアクセスを自動でブロックする「Bot対策(Bot Management)」「WAF」などのセキュリティ機能を備えています。 そのため、短時間に大量アクセスしたり、人間のブラウザと異なるアクセスパターンを送信すると、403 Forbidden・CAPTCHA・アクセス遮断などが発生することがあります。

Q2. Cloudflare で保護されたサイトでもスクレイピングできますか?

可能です。ただし、適切なアクセス設計(IPローテーション、User-Agent 設定、エラー処理など)が不可欠です。

Octoparse には Cloudflare 対策として有効な機能(スマートモード、カスタムヘッダー、IPローテーション、自動リトライ)が標準搭載されているため、技術知識がなくても安定したデータ取得ができます。

Q3. Cloudflare 障害発生時にスクレイピングを安定させるには?

障害時でも業務を止めないためには、以下の仕組みが重要です:

- タイムアウト管理

- エラー処理の自動化

- リトライ設計

- ログの可視化と通知連携

Octoparse ならこれらが標準搭載されており、障害時でも自動で処理を切り替えて継続できます。

競合サイト・EC・地図・SNS の情報を、Excel・CSV・Google Sheets にそのまま出力。

クリック操作だけで、価格・レビュー・店舗情報など必要な項目を自動抽出。

Google Maps・食べログ・Amazon・メルカリ向けテンプレートで、すぐに取得開始。

大量取得や定期実行でも止まりにくく、競合監視を継続できます。

毎日・毎週のデータ取得をクラウドで自動実行し、更新を見逃しません。

世界 600 万人以上が利用し、主要レビューサイトで高評価を獲得。